Aprende con nuestras noticias

Últimas noticias

Lo más visto

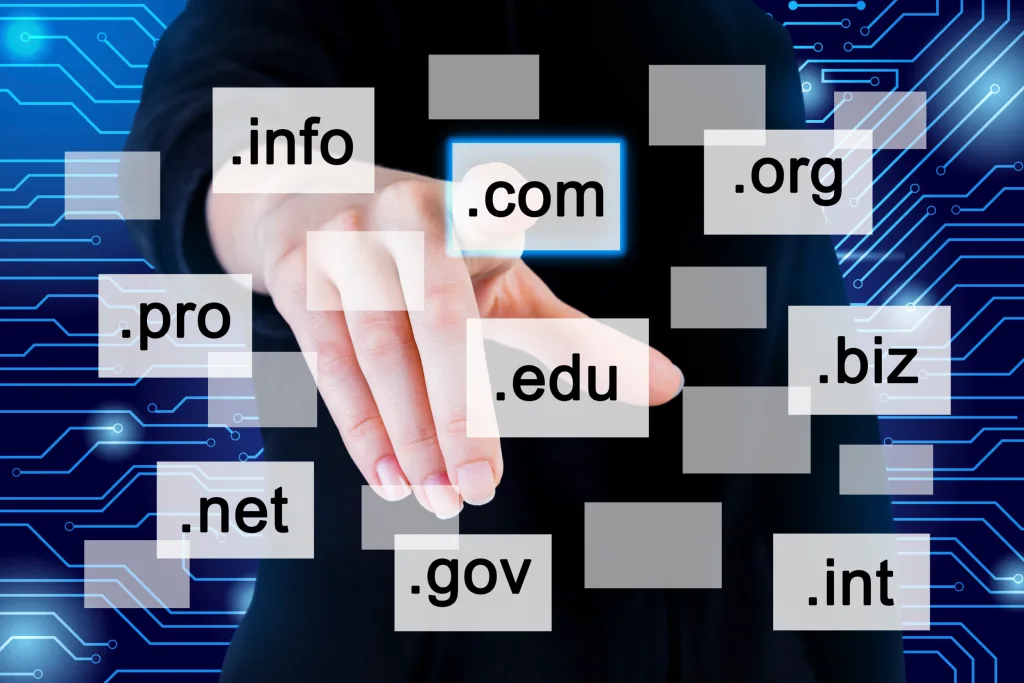

¿Qué es un dominio web? Dominios explicados para principiantes

¿Qué es un dominio web? Un dominio web, también conocido como "nombre de dominio", es una dirección única y legible…¿Qué es SSH?

SSH, que significa "Secure Shell" en inglés, es un protocolo de red diseñado para permitir comunicaciones seguras y encriptadas entre…Explorando el Universo Cuántico: Un Viaje Profundo en lo Infinitamente

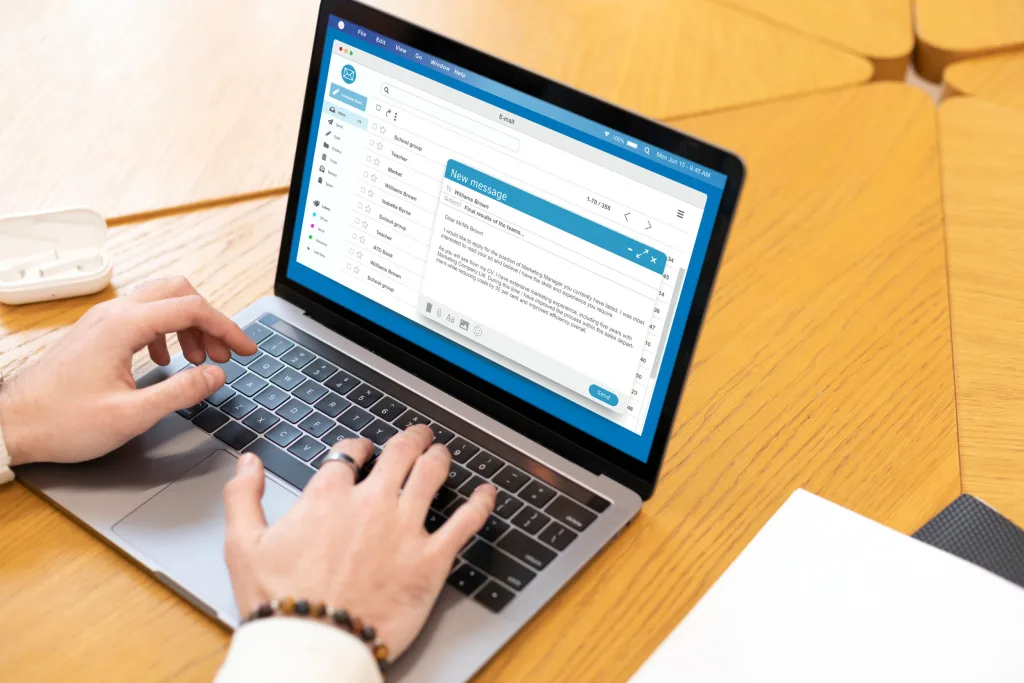

Explorando el Universo Cuántico Adentrémonos en el reino de la mecánica cuántica, un territorio que desafía las leyes familiares que…Configura tu correo empresarial en Gmail

Para configurar tus cuentas de correo en Gmail, te traemos el siguiente tutorial Cómo agregar una nueva cuenta Iniciar sesión…Como solucionar “Error al establecer una conexión con la base

El mensaje de "Error al establecer una conexión con la base de datos" es uno de los problemas más frecuentes…¿Que es un DNS?

Todos los equipos con acceso a Internet, desde sus teléfonos, o computadoras se comunican con los sitios web, mediante el…

Tag Cloud